水戸黄門漫遊マラソンまで残り10日を切りました。

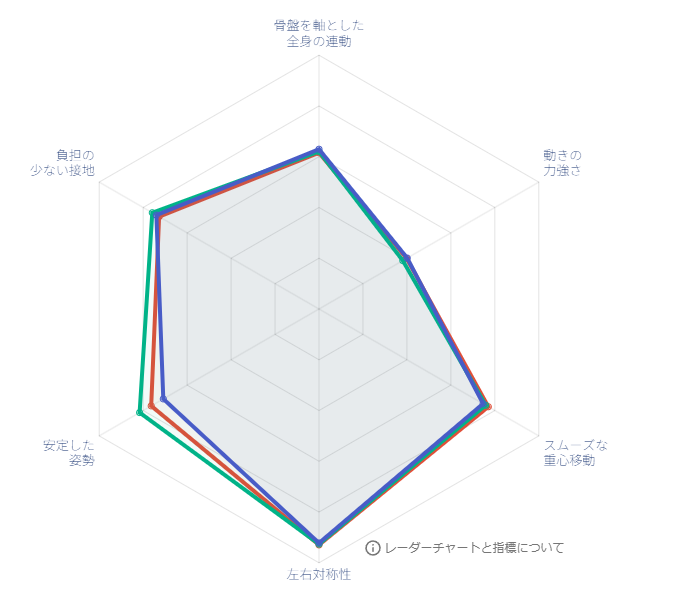

1週前だと、疲労を抜くということで本当にジョギング程度にとどめていこうと思っているのですが、この2週前という期間。どの程度にしようかというのは非常に悩ましいです。

平日は、朝と、時間が作れれば夜に走ることが多くなってきた最近ですが、これをやってしまうと多分疲労は抜けない。

とすると、朝だけ走るという形が良いのではないかと思うのですが、なんとなく気持ち的にもうちょっと走りたいタイミングも。。。

と、思っていたのですが、今週は普通に仕事が忙しくて夜に時間があまり取れませんでした。

なんというか、これ走っていないけれど本当に疲労が抜けているのだろうか?に関しては、むしろ睡眠時間が減っていて別な疲労が溜まってしまっているような。。。

いけませんね。

泣いても笑ってももうすぐ本番。

せめて来週はしっかりと疲労を抜いて気持ちよく水戸の空の下走っていきたいものです