SecurityReportを読んだことで知った、snykというセキュリティプラットフォーム。

無料版もあるようなので、ちょこっと触ってみた

凛々しいドーベルマンがトレードマークです。名前はPatch。

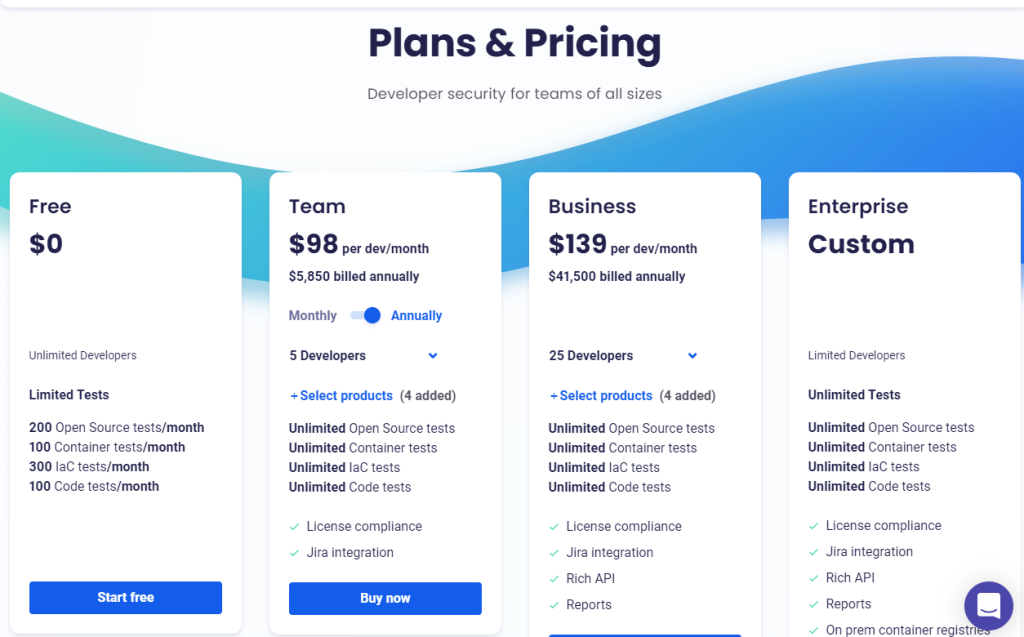

価格体系はこんな感じ。

ちょっと個人で使ってみるのであれば、Freeプランで十分なのではないかと思う。

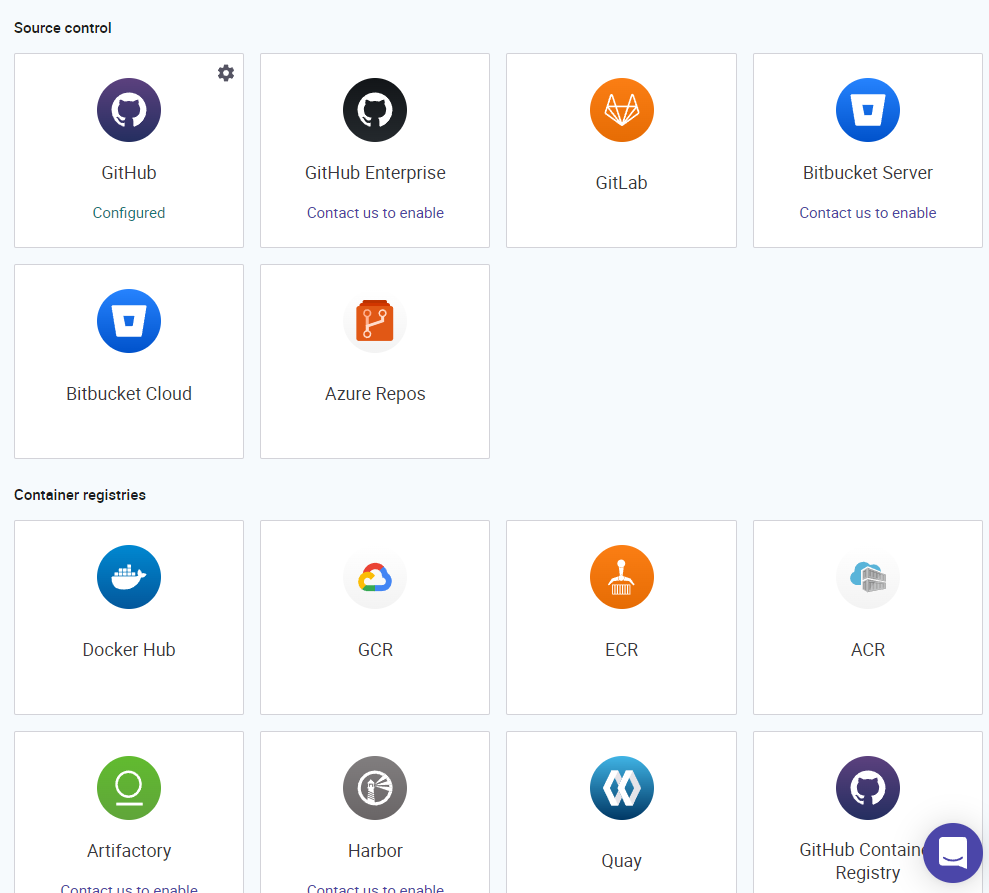

何をセキュリティチェックやテストの対象とするのかは、結構選ぶことが出来る

基本的にはGithubなどのソース管理ツールを登録し、その中のプロジェクトを選ぶ形になると思う

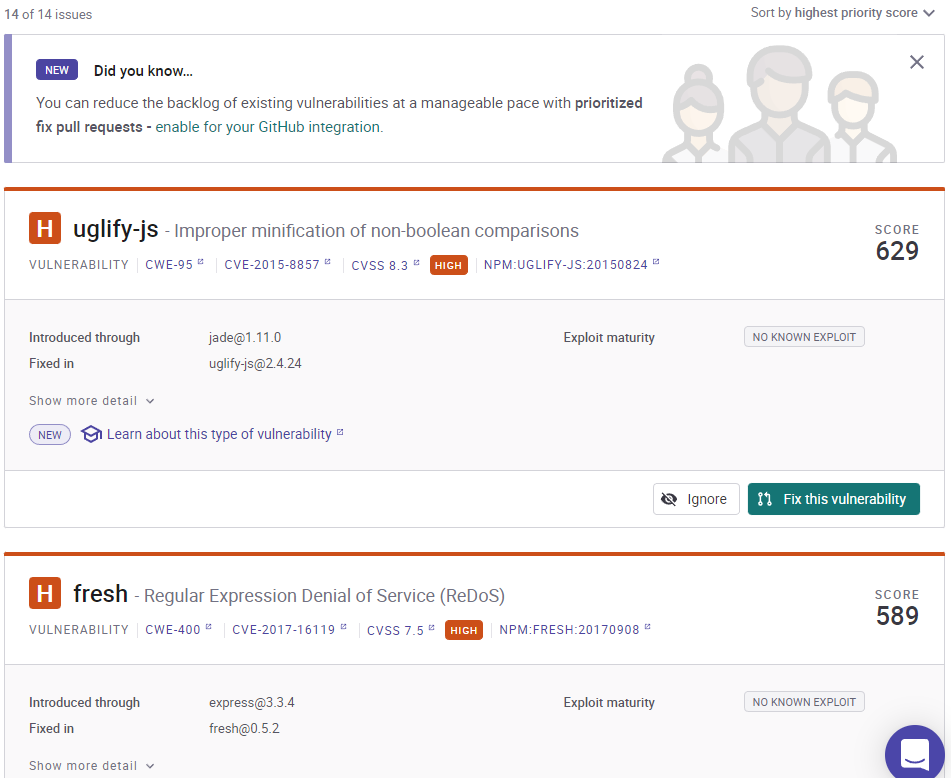

せっかくなので試しに、過去にチュートリアル的に作って放置されているプロジェクトを対象に含めてみた

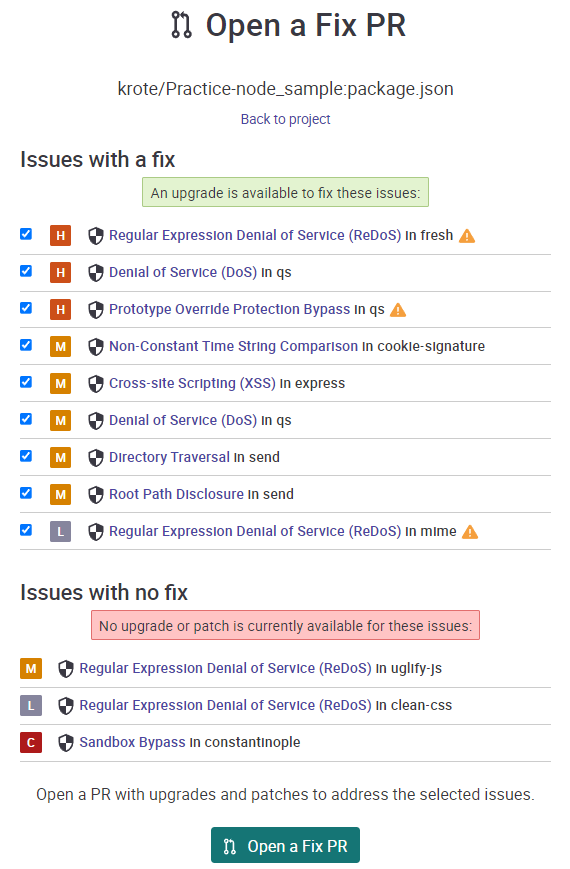

Code analysis ではミディアムが6件検知されているけど、問題はpackage.json。

作ってから放置されているので、そりゃ問題があるバージョンが定義されているんだろうな。

選択すると、何が問題かを教えてくれる。そこで「Fix this vulnerability」を選択する

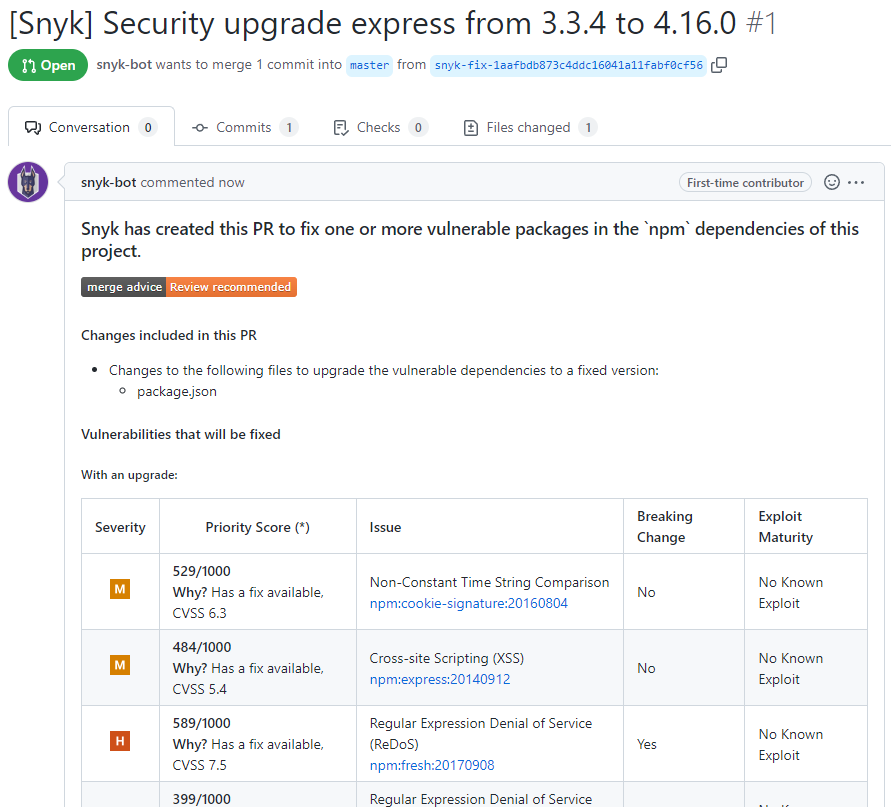

一番下にある「Open a Fix PR」を押すと、自動でPRを作ってくれる。

ちなみに、出来ることと出来ないことはやっぱりあって、下の3つは自動では無理のようだ

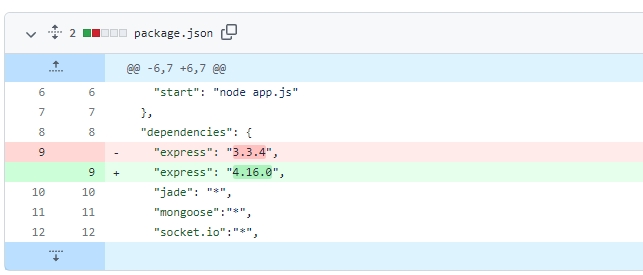

expressのバージョンが変わったことがわかる。

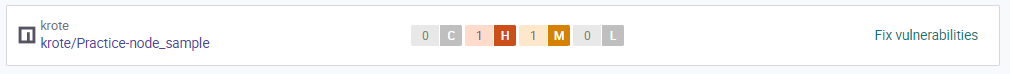

無事に、驚異が取り除かれていることがわかります。

PRの作成まで自動でやってくれるのはいいですね。

あまり、この手のツールを使ったことがないので、snykが特別に優れているかどうか。比較という意味ではわかりませんが。。。

今回はCode analysis上は問題なかったですが、コード上での指摘も今度見てみたいですね。

自動検知設定

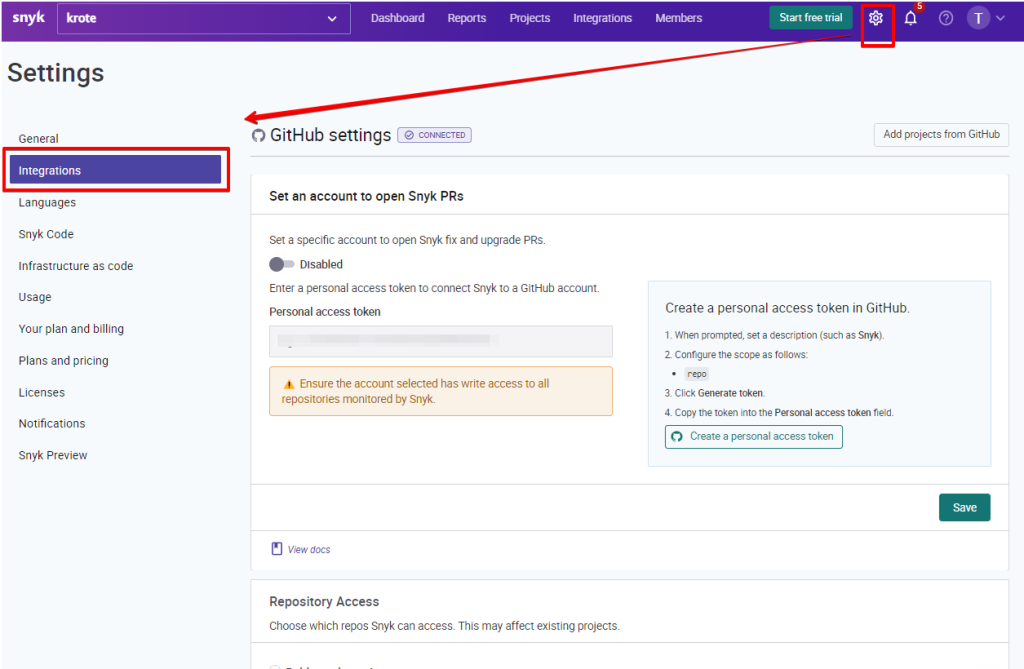

初回にGithubと関連付けた際に表示が出ていたのですが、snykでのチェックを自動的に走らせることが設定で出来ます

ここではGithubを選択した際の設定を表示しています。

例えば以下のような設定があります

- 対象とするリポジトリはパブリックのみか、プライベートも含めるか?

- インポートされたプロジェクトにセキュリティとライセンスの問題がないかどうか

- 新たな脆弱性や既知の脆弱性を検知した際に自動的にPRを作るか

- 脆弱性を修正するために、最新のベースイメージを使用するようにDockerfileを更新するPRを作るか

自動的に色々と検知してくれるのはいいのですが、そのたびにテストが走ることを考えると、それなりの規模で開発をされている方ではやはりFreeプランでは心もとないと思います。

最後に

これまで実際にセキュリティ系の製品を触っては来なかったので、なかなか新鮮ですね。

作って終わりというわけではなく、継続して開発していくことを考えると、このあたりの脆弱性を自動的に検知して知らせてくれるというのは心強いものです。

実際に、OSSを使わないなんてことは現実問題難しく、そのOSSが別のOSSを使っていて、更にその先で脆弱性が。。。なんて話はざらにありそうですし、それを「頑張って」で終わらせるのは厳しいものです。

製品全体を考えた際に、どのフェーズでどうやってこれら脆弱性に対する対抗策を整備していくのか。これからはしっかりと考えないといけませんね。